Nel 1948 George Orwell scriveva “1984“: un romanzo distopico nel quale si racconta di una società totalmente sorveglia dalle telecamere del Grande Fratello; ebbene in questi giorni sui social si sta facendo strada la notizia ( anche se non è una novità) che in Cina ci sono effettivamente delle telecamere che sorvegliano ogni singola persona assegnandole un punteggio (social credit) sulla base del quale gli vengono erogati o meno dei servizî (trasporti, istruzione,social credit, connessione a internet, offerte di lavoro, …).

Non sono solo i cittadini cinesi a doversi preoccupare, ma quelli di tutto il mondo: purtroppo tutti quelli che si connettono a internet sono spiati, anche se in maniera molto meno evidente.

Tracciamento

«Cosa diamine è quell’affare?», esclamò Merry.

«Qualcosa che ci sta inseguendo», disse Frodo.

— J. R. R. Tolkien

Il Signore degli Anelli – La compagnia dell’anello, capitolo V

Pensi di avere controllo sulle tue informazioni personali che memorizzi nel computer o nel telefono? Ti sei mai accorto che sui siti compare sempre la pubblicità di cosa cerchi più frequentemente?

Che cos’è il tracciamento?

Tutte le volte che usiamo internet i siti che visitiamo memorizzano le nostre attività. Grazie a questo è possibile risalire a tutto ciò che abbiamo fatto online e alle nostre informazioni personali, per questo sono chiamate “tracce digitali”.

Queste tracce vengono usate per mandarci pubblicità a cui siamo sicuramente interessati, ma anche per aumentarci i prezzi di alcuni prodotti a cui siamo interessati, come per rifiutarci certi contratti,…

Ad esempio se il negozio A compra dal motore di ricerca B le nostre informazioni e vede che facciamo molte ricerche di un prodotto C che A produce, allora ci metterà in tutte le pagine la pubblicità di quel prodotto e ce lo venderà a prezzo più alto perché sa che lo dobbiamo prendere. Oppure se la compagnia assicurativa A compra dal motore di ricerca B le nostre informazioni e vede che facciamo molte ricerche su una malattia C, allora la compagnia A sarà poco propensa a farci un’assicurazione sulla vita. O, in un ultimo esempio, il datore di lavoro A dell’azienda B dove abbiamo chiesto un impiego compra dal social network C i nostri dati (oppure li vede direttamente se sono pubblici) e notando i nostri interessi potrebbe decidere di non assumerci,…

Inoltre nelle ultime elezioni presidenziali U.S.A. e nelle ultime politiche italiane (solo per citarne alcune) la campagna elettorale è stata guidata sulla base dei dati raccolti dal tracciamento degli account social (fra cui quelli Facebook) e “pubblicità” mirata, con un sistema analogo a quello che fa Google con la pubblicità di AdSense. Questo però significa che le elezioni sono state guidate (anche se questo non vuol dire che le abbia determinate) da un algoritmo (di intelligenza artificiale), cosa che è moralmente inaccettabile (la sovranità appartiene al popolo, non agli algoritmi).

Un bel pasticcio insomma 😅

Chi ci traccia?

Prima ho scritto «Tutte le volte che usiamo internet …», ma dobbiamo pensare che usiamo internet ogni volta che ne siamo connessi, non solo quando usiamo un browser1, infatti il nostro telefono ogni secondo invia e riceve moltissimi dati e in modo analogo anche le applicazioni presenti nel nostro computer possono farlo.

Non esiste un elenco di chi ci traccia, sarebbe infinito, quindi propongo una lista di categorie che possono tracciarci:

- I motori di ricerca (Google, Bing, Virgilio, Yahoo!, Ask, …) salvano i dati delle nostre ricerche per poi rivenderli ad aziende pubblicitarie, …

- I social network (Facebook, Twitter, Google+, YouTube, Instagram, Snapchat, …) memorizzano tutti i nostri dati e i nostri post (anche quelli privati e le bozze) per poi rivenderli

- Le app di instant messaging (WhatsApp, Viber, Skype, Hangouts, …) memorizzano le nostre chiamate e i nostri messaggi cercando le parole che usiamo di più per identificare i nostri interessi

- Gestori email (Gmail, Outlook, Libero, …) memorizzano i nostri messaggi e cercano le parole che usiamo di più per identificare i nostri interessi

- Servizî cloud (Dropbox, One Drive, Google Drive, iCloud, …) memorizzano i nostri dati sui loro computer, dove rimangono anche dopo che noi li abbiamo cancellati

- Phishing Mail o siti che fingendo di essere siti ufficiali di banche, enti statali, … convincono la gente a fornire informazioni personali come dati riservati, password, codici di carte di credito, …

- Virus Rubano i dati memorizzati nel nostro computer e nel nostro telefono esponendo così tutti i nostri dati personali (comprese le foto, …) e i nostri progetti (nel caso di una azienda o un libero professionista) agli hacker 2

E ricordate: tutti quelli che usano i vostri dati fanno sempre ricerche incrociate, quindi possono per esempio dalle vostre ricerche su Google risalire alle vostre foto su Facebook, …

I cookie

I cookie non sono così buoni come i biscotti, o anzi potrebbero esserlo, infatti sono nati per memorizzare chi siamo nelle pagine web: ad esempio quando facciamo un login con le nostre credenziali su un sito, il sito memorizza chi siamo nei cookie così la prossima volta non dobbiamo ridigitare le credenziali per entrare.

Peccato che l’uso dei cookie vada oltre questa comodità: infatti al giorno d’oggi vengono usati per tracciare le nostre attività su uno o più siti 😱!

I costi nascosti del gratis

Quando un programmatore scrive un programma, giustamente, ci vuole guadagnare qualcosa, quindi se vedete un sito o un’applicazione senza pubblicità e che non ha a monte un sistema di finanziamenti come una fondazione, un’associazione o una raccolta fondi, beh allora state certi che per guadagnare registrano i vostri dati e li tracciano.

Un semplice esempio può essere WhatsApp (attenzione quello che sto per dire non è verificato, è solo una supposizione molto accreditata 3, quindi se WhatsApp riesce a dimostrarci che è falsa sono ben lieto di ritirare quello che sto per scrivere): WhatsApp non ha pubblicità, eppure all’inizio del 2016 ha eliminato l’abbonamento annuale per essere gratuita al 100%: e come ci guadagna? La risposta è facile: si può presumere che si è accorta che rendendo WhatsApp gratis, questo sarebbe stato usato da più persone e quindi avrebbe potuto memorizzare più dati.Con questo non voglio screditare WhatsApp ma solo far ragionare il lettore su cosa può avvenire dietro lo schermo.

La privacy e le app

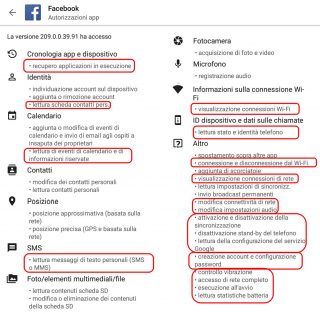

Forse non lo sai ma le app che installi sul tuo dispositivo hanno accesso a numerose informazioni che tu salvi nel tuo telefono, anche dati che non sono direttamente correlati alla loro funzione 🙀!

Ad esempio l’applicazione Play Store presenta fra i tanti permessi quello di inviare SMS, anche se non si sa bene a cosa serva questo permesso al gestore delle applicazioni.

Android al momento dell’installazione di un’applicazione mostra alcuni permessi che essa richiede: datagli un’occhiata 😉; se invece volete vedere tutti i permessi richiesti da un’applicazione già installata aprite le impostazioni → App → Tutte e selezionate l’applicazione di cui volete vedere i permessi.

Per gli utenti iOs all’interno di Impostazioni possono trovare una scheda Privacy dove c’è l’elenco di alcuni permessi all’interno dei quali trovate le applicazioni che li usano oppure impostazioni relative.

Anche gli utenti Windows Phone possono vedere i permessi che le applicazioni chiedono, al momento dell’installazione.

Purtroppo di questi permessi possiamo solo prenderne atto: li dobbiamo tenere oppure rinunciare all’applicazione.

Anche i computer non sono immuni da questo: molti programmi registrano i nostri dati senza che noi lo sappiamo e purtroppo qui non abbiamo neanche un elenco dei permessi per essere informati, lo fanno e basta.

Anche l’ultimo sistema di casa Microsoft, Windows 10, salva i nostri dati nei loro server, non che le versioni precedenti non lo facessero ma con Windows 10 la Microsoft lo dichiara:

Microsoft accede, divulga e conserva dati personali, inclusi i contenuti privati (quali contenuti e-mail, altre comunicazioni private o file in cartelle private) quando in buona fede ritiene che sia necessario per:

rispettare la legge in vigore o per rispondere a un procedimento legale valido, incluso da forze dell’ordine e agenzie governative;

proteggere i clienti Microsoft, ad esempio per prevenire posta indesiderata o tentativi di frode agli utenti da parte dei servizi oppure per aiutare a prevenire la perdita di vite o gravi infortuni alle persone;

applicare e mantenere la sicurezza dei servizi Microsoft, inclusa la prevenzione o il blocco di un attacco sui sistemi o sulle reti Microsoft; oppure

proteggere diritti o proprietà di Microsoft, come far rispettare i termini che disciplinano l’utilizzo dei servizi; tuttavia, qualora Microsoft riceva informazioni che indicano l’utilizzo da parte di terzi dei suoi servizi per far circolare proprietà Microsoft intellettuali o fisiche rubate, Microsoft non analizzerà i contenuti privati dei clienti autonomamente, ma potrebbe fare riferimento alle autorità giudiziarie.

Nonostante tutti i buoni scopi per cui ufficialmente raccolgono i nostri dati, resta il fatto che possono rubare i nostri dati e nulla vieta che li mantengano sui loro server o li vendano 😤.

Se usate un dispositivo Andorid e andate sul sito https://myactivity.google.com/myactivity troverete un simpatico riepilogo di tutte le app usate, da che ora a che ora 📆 e su che dispositivo! Per disattivare questa funzione basta andare su https://myaccount.google.com/activitycontrols, anche se non si è sicuri che disattivandola Google non abbia comunque questi dati.

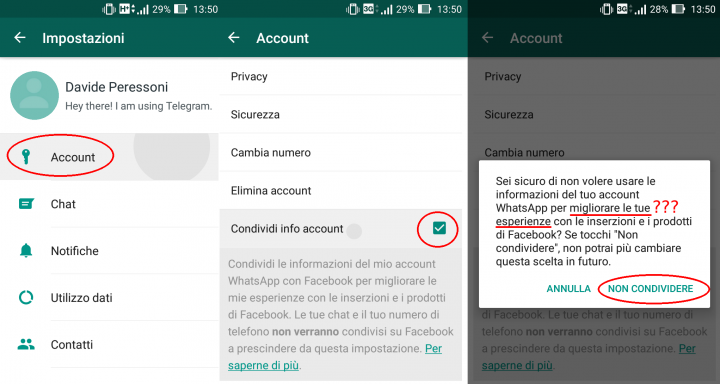

Per chi usasse WhatsApp c’è un’impostazione che di default permette a Facebook di leggere i contenuti dei vostri messaggi per mandarvi pubblicità mirata sui vostri interessi (WhatsApp è stato infatti acquistato da Facebook). Disabilitando questa opzione non siamo certi che non potranno leggere i nostri dati, ma almeno non avranno il nostro consenso ✅. Il messaggio poi è molto ingannevole: infatti c’è scritto che questa funzione migliora le nostre esperienze, ma in realtà aumenta solo il loro fatturato mettendoci davanti anziché pubblicità (o inserzioni, come post di pagine che non seguiamo ma che ci compaiono lo stesso) generica, pubblicità mirata in modo che siamo più propensi ad aprirla, quindi in realtà è a puro nostro svantaggio (perdita di tempo ⏱ e forse anche di soldi 💶 se compriamo qualcosa).

Il phishing

A volte capita che ci arrivino delle mail dalla banca, dalla posta, dal nostro ufficio di lavoro, dalla scuola, da un amico, … che chiedano dati personali, password oppure aiuti economici, beh al 99% sono falsi!

L’email sarà sicuramente fedele, nella grafica, alle mail vere di quel mittente, ma se controllate l’indirizzo potete notare qualcosa di strano: l’indirizzo del mittente è fasullo, anche se simile a quello vero. Ad esempio: una mail che somiglia arrivare dalla posta potrebbe essere [email protected], a colpo nessuno nota l’errore! (posteitaliane)

Attenzione però: è possibile inviare mail con un indirizzo di un altro anche senza possederlo, per esempio chiunque di voi può mandare una mail che ha come mittente il mio indirizzo senza sapere la mia password, quindi se vi arriva una mail da un indirizzo reale potrebbe essere comunque un falso 🙈!

Queste mail spesso contengono un link ad un sito, ovviamente non ufficiale, dal quale i phisher (ovvero coloro che vi hanno mandato la mail) recuperano i vostri dati. Se leggete l’indirizzo di questi siti saranno di sicuro falsi, infatti, per fortuna, con i siti non possono fare il giochino della mail di cui ho scritto sopra.

A volte può capitare di entrare in questi siti cliccando su qualche link (sui social network ad esempio), oppure compaiono in delle finestre popup4 durante la navigazione in altri siti.

Fai un breve test online per vedere se sai riconoscere le mail di phishing: https://www.sonicwall.com/phishing-iq-test/

I nostri dati sono nostri o loro?

Teoricamente i nostri dati sono nostri, ma ci sono dei casi in cui non lo sono, ad esempio su Google Drive e sugli iPhone/iPad:

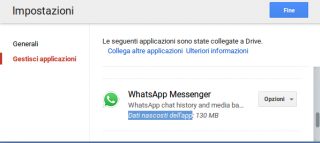

I dati nascosti su Google Drive

Quando WhatsApp ha introdotto la possibilità di fare il backup dei messaggi su Google Drive l’ho subito abilitato per non perdere i miei messaggi, poi sono andato su Google Drive per vedere se aveva fatto il backup e con grande sorpresa non ho trovato nulla 😱: perché?

La risposta è semplice: i nostri dati che WhatsApp salva su Google Drive noi non possiamo vederli, solo Google e WhatsApp possono; e così come fa WhatsApp può fare una qualsiasi applicazione che richieda l’accesso a Google (sui telefoni Android l’accesso a Google è obbligatorio al primo avvio❗)

I dati nascosti sugli iPhone e sugli iPad

iOs, il sistema operativo5 degli iPhone e degli iPad, a differenza degli altri sistemi operativi non dispone di un file manager6 e non permette l’installazione di file manager di terze parti, quindi in pratica se tu hai un iPhone o un iPad non puoi vedere i tuoi dati, mentre tutte le applicazioni che hai installato possono averne accesso.

Cosa fare per evitare tutto ciò?

Prima vi ho fatto venire un colpo parlandovi di alcuni pericoli che ci sono in rete e ora tutti vi starete chiedendo: «E come cavolo mi salvo da tutto ciò?», beh una soluzione definitiva non esiste, ma si possono limitare i danni prendendo alcuni accorgimenti:

Nella navigazione in internet

Quando navighiamo su internet siamo esposti a un mucchio di rischi, ho pensato di dividere questa sottosezione in più parti in modo da dare dei consigli mirati su ogni rischio

Visitando un sito ne visiti altri 100

Quando apriamo un sito in realtà non accediamo solo a quel determinato sito, ma in realtà accediamo anche a molti siti collegati, senza saperlo: questi siti si scambiano informazioni su di noi e sanno quali altri siti visitiamo. Purtroppo è inevitabile che questo accada perché lo decide chi crea il sito, quello che possiamo fare è accorgerci su quali siti avviene questo e scegliere di navigare sui siti che si collegano a meno siti.

Un indicatore fondamentale che il sito che stiamo visitando è collegato ad altri siti sono i social feed e i social button: quando vediamo un pulsante collegato ad un social network oppure una sezione contenente un feed7 dai social network possiamo stare certi che questo sito si collega anche al sito di quel determinato social.

Per avere un elenco completo dei siti collegati possiamo però usare un’estensione da installare sul nostro browser: Lightbeam, grazie al quale potremo vedere tutti i siti a cui ci siamo collegati e che siti loro hanno richiamato senza che noi ce ne accorgessimo, come si vede negli screenshot in figura.

Per evitare queste connessioni possiamo usare i contenitori di Firefox: ogni contenitore non può comunicare con gli altri, quindi se noi usiamo un contenitore per usare Facebook, allora in tutti gli altri contenitori se andiamo su un sito che si connette a Facebook non saprà che siamo noi!

Per questo scopo esiste un’estensione apposita: Facebook Container, che in automatico apre Facebook solo sul suo contenitore

Pulsanti sociali

Se su un sito su cui stai navigando incotri un pulsante sociale (Mi piace 👍🏻, Condividi 🌐, Retwitta 🔁, …) questo significa che il social in questione sta già raccogliendo dati su di te (come visto nella sotto-sottosezione precedente) e se noi lo clicchiamo condivideremo ancora più informazioni su di noi.

Pubblicità

Anche le pubblicità si comportano come i pulsanti precedenti infatti, oltre a dare fastidio 😁, raccolgono informazioni su di noi e le tengono per ottimizzare la visualizzazione di certe pubblicità in base ai nostri interessi. Se non vogliamo che questo accada possiamo ricorrere a delle estensioni per il nostro browser che bloccano la pubblicità, come AdBlock.

P.S.: In questo caso ricordiamoci di fare delle donazioni in quanto spesso i siti online sono costretti a mettere le pubblicità per poter rimanere aperti, e se noi le nascondiamo non ricavano nulla 😉

Account di troppo?

Se hai account che non usi eliminali: purtroppo i tuoi dati rimarranno nei loro server per sempre, ma almeno non saranno più visibili pubblicamente, ed inoltre impedirai loro di salvare altri dati su di te.

Condividi solo il necessario

Nei social network spesso hai la possibilità di scegliere con chi condividere i post: questo non protegge dallo spionaggio, ma almeno limita le persone che possono vedere cosa pubblichi direttamente dal tuo profilo; è buona norma condividere solo con gli amici più stretti i post personali in modo che non cadano sotto occhi indiscreti, e ricorda che il gestore del social network può vedere comunque tutto quello che pubblichi e volendo anche mandarlo in giro 😤

Modalità in incognito

Tante volte si usa la modalità in incognito pensando di navigare anonimamente, ma in realtà la modalità in incognito non fa altro che restituire una finestra di browser pulito (quindi come se fosse appena installato) e non salvare cronologia, cookie, password, …. Comunque, in ogni caso, si lascia traccia dei siti visitati come in una normale navigazione. Se si vuole essere più anonimi bisogna ricorrere all’uso di altri sistemi, come la rete Tor (come vedremo più avanti).

Non essere particolare

I siti ci riconoscono anche grazie alle impostazioni: ad esempio loro sanno la dimensione della finestra del browser e quindi se la massimizziamo riescono a risalire alle dimensioni del nostro schermo; loro riescono a risalire al sistema operativo che usiamo, da dove ci connettiamo, a che ora e in che giorni ci connettiamo, a volte anche le estensioni che usiamo, … Tutti questi dati vengono usati per identificarci, quindi se vogliamo cercare di rimanere anonimi una buona idea è quella di personalizzare al minimo il sistema e il browser, non ridimensionare la finestra e se possibile navigare da live8

La cronologia

Magari noi pensiamo che cancellando la cronologia cancelliamo tutte le tracce che abbiamo lasciato, ma non è vero: cancellare la cronologia può essere utile per risparmiare memoria o per non far vedere agli altri utenti del computer i siti che abbiamo visitato, ma chi ci traccia mantiene lo storico indipendentemente dal fatto che lo cancelliamo sul nostro dispositivo.

Se vogliamo veramente che si perdano le nostre tracce dobbiamo utilizzare la navigazione anonima.

Per avere una controprova cancella la cronologia e apri: https://history.google.com/history/ dove magicamente troverai la cronologia delle ricerche effetuate su Google anche se le hai appena cancellate dal tuo dispositivo 😮; ricordati che anche qui se le cancelli rimangono comunque a disposizione della Google!

Nei social network

Come abbiamo visto i social network sono un sistema di raccolta dati impressionante: se vogliamo che il mondo non ci conosca il modo migliore è non dargli informazioni, quindi cerchiamo di utilizzare le impostazioni per la privacy in modo da far vedere i nostri contenuti solo a chi vogliamo, ricordando però che i dati sono comunque fruibili dal gestore del social netwrok, che può distribuirli a chiunque.

È bene pensare bene prima di postare perché una volta caricato non si può cancellare: anche se premiamo un tasto cancella rimarrà comunque sul server, e anche se noi cancelliamo il nostro account i nostri dati rimangono.

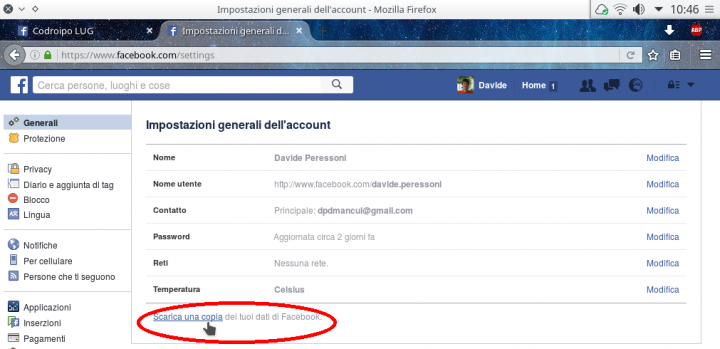

Facebook ci da la possibilità di scaricare una copia di tutti i dati presenti sul nostro profilo: proviamo a dargli un’occhiata 😉

Come possiamo vedere oltre ai dati che ci abbiamo messo noi troviamo anche altri dati presi dal nostro telefono come i contatti che abbiamo in rubrica, ..

Difendersi dal phishing

Prima di tutto possiamo fare delle verifiche: se si tratta di una mail dalla banca, dalla posta, dalla scuola, … che vi chiede dati, password, … la cosa migliore da fare è andare in banca, in posta, … di persona con una copia della mail e chiedere se è ufficiale. Se la mail è ufficiale allora apritela tranquillamente, se non lo fosse allora cancellatela subito, sopratutto non aprite eventuali allegati che potrebbero contenere virus!

Se la mail proviene da un vostro amico cercate di contattarlo personalmente attraverso un altro mezzo (telefono 📞, messaggio ✉, Telegram ✈, di persona 🚶🏻, …)

Se non fosse possibile chiedere al mittente, consiglio di controllare l’indirizzo della mail e verificare se è ufficiale (anche se come sappiamo è modificabile), poi fate lo steso con l’indirizzo web a cui vi rimanderà.

Per fare questo è bene sapere com’è fatto un indirizzo web:

Per esempio, nell’indirizzo www.w3c.org/Consortium/Offices/role.html:

www.w3c.org è la radice, o nome di dominio

/Consortium/Offices/ sono le sottocartelle, separate dal simbolo “/”

role.html è il nome della pagina (html è il formato; di solito è html, php, cgi, …)

Andiamo ora ad analizzare il nome di dominio (www.w3c.org):

il nome di dominio è formato da diversi domini, separati da punti:

- dominio di primo livello (org)

- dominio di secondo livello (w3c)

- domini di terzo, quarto, quinto,… livello (www)

Quando chi realizza il sito acquista il nome di dominio, in realtà acquista un dominio di secondo livello (che comprende quello di primo livello) e poi potrà liberamente aggiungere quanti domini di livello inferiore vuole. È bene quindi verificare che il dominio di secondo livello sia ufficiale.

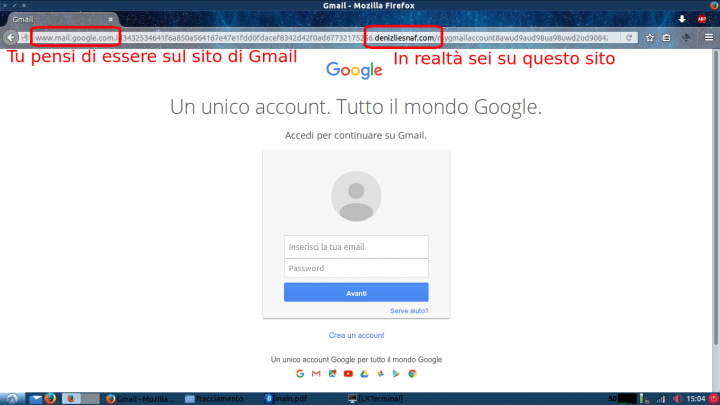

Per esempio nella figura si è stati reindirizzati ad un sito di phishing 🎣: l’utente legge l’inizio dell’indirizzo e pensa di essere sul sito della Google, ma in realtà ha letto il dominio di 7º livello! Il dominio di secondo livello è: denizliesnaf.com che si può benissimo notare non essere quello della Google!

Se vi arriva una mail contenente phishing non apritela e segnalatelo alle autorità competenti 👮🏻 in modo che possano prendere disposizioni contro il falsificatore.

Alternative che non ti tracciano

Per fortuna esistono delle valide alternative alle applicazioni che usiamo più frequentemente, ma che non ci tracciano: perché non usarle?

Come facciamo a essere sicuri che non ci traccino? Semplice: sono Open Source9 😎 e quindi chiunque può vedere cosa succede ai nostri dati, beh non proprio chiunque: anche i programmatori possono avere difficoltà a leggere i lunghi codici sorgenti, ma ci sono delle comunità di sviluppatori che controllano questi codici e ci garantiscono che queste applicazioni non mantengono i nostri dati 👍🏻.

Motori di ricerca

Magari noi siamo abituati a Google, a Bing, a Virgilio, … perché sono quelli più usati, oppure quelli di defualt nel nostro browser, ma esistono molti altri motori, fra cui citiamo DuckDuckGo che è stato creato per poter offrire un motore che non traccia le nostre ricerche: DuckDuckGo funziona in modo molto simile agli altri motori di ricerca ma le nostre ricerche non vengono salvate, inoltre nelle impostazioni possiamo migliorare la privacy impedendo ai siti su cui entreremo di sapere che parole abbiamo usato nella ricerca per trovarli

Per approfondire: http://donttrack.us/

Un altro problema di Google e degli altri motori di ricerca commerciali è il filtro a bolla: ovvero che due persone diverse se fanno la stessa ricerca vedono risultati diversi (cosa che non accade con DuckDuckGo): questo è un duplice problema perché avendo risultati personalizzati è sia un sistema di pubblicità subdola, sia ci negherà di informarci in modo ampio su un argomento in quanto ci mostra per primi solo i risultati che ci attirano e quindi in questo modo non leggeremo mai antitesi che possono arricchire la nostra informazione.

Per approfondire: http://dontbubble.us/

App di messaggistica

Nell’età della pietra si usava MSN Messanger e Skype, ora tuti noi usiamo WhatsApp, ma ci sono applicazioni alternative che non tengono traccia dei nostri messaggi 10 e che offrono le stesse funzioni di WhatsApp (e anche qualcuna in più) come Telegram, disponibile per tutti gli smartphone e tablet (Ubuntu Touch, Android, Windows Phone, Firefox OS e iOS), per computer e per tutti i dispositivi mediante un sito web accessibile anche a telefono spento (a differenza di WhatsApp Web), il tutto mantenendo la nostra privacy.

Browser

La navigazione in incognito fornita dai normali browser non basta per non essere tracciati, un grande aiuto all’anonimato viene dato dalla rete Tor: nella rete Tor tutti i pacchetti11 vengono smistati fra i vari computer della rete in modo da rendere quasi impossibile rintracciare il computer da cui sono partiti permettendo una maggior tutela della privacy 🔒.

Un browser che permette la navigazione su tale rete è Tor Browser (conosciuto anche come Vidalia): un browser derivato da Firefox (quindi facile da usare), ma che sposta il traffico sulla rete Tor per navigare veramente in modo anonimo.

È bene ricordarsi di non effettuare login durante la navigazione con Vidalia perché l’accesso ad un sito permette di identificarci e quindi rende praticamente vano l’utilizzo della rete Tor per non essere tracciati 😭

Per approfondire: http://privatebrowsingmyths.com/

Sistemi operativi

Quando compriamo un computer nella gran parte dei casi dei casi dentro c’è già Windows e nella quasi totalità dei casi rimanenti Mac OS X, però esistono molti altri sistemi operativi, fra cui la famiglia Linux.

I sistemi operativi Linux sono una serie di O.S. basati sul kernel12 Linux13, fra cui i più conosciuti sono Ubuntu, Manjaro, Debian, Fedora, OpenSuse, …

Ma quali sono i vantaggi dell’usare Linux? Beh ci sono molti vantaggi per gli sviluppatori, ma anche per i normai utenti: inanzi tutto sono gratuiti (esistono versioni a pagamento come Red Hat ma sono rivolte alle grandi aziende), per questi sistemi esiste un’estremamente ridotta varietà di Virus (quasi inesistenti), sono open-source quindi si può verificare che non ci spiino i dati (come si sospetta dei sistemi Windows), sono 100% personalizzabili a differenza dei sistemi OS X che permettono un ridotto controllo all’utente, inoltre grazie ai gestori dei pacchetti su quasi tutte le distro14 arrivano continuamente piccoli aggiornamenti che mantengono sempre sicuro il sistema ma che non richiedono lunghe e noiose attese per la loro installazione (come, diversamente, succede quando accendi o spegni Windows).

Certo ci sono anche degli svantaggi, sopratutto dovuti al fatto che chi inizia a usare Linux passando da altri sistemi si deve abituare alla nuova interfaccia, ma, anche grazie alla comunity di utenti, si possono facilmente risolvere tutti i problemi 😉.

Inoltre sui sistemi Linux non si trovano tutti i programmi disponibili per Windows, ma ce ne sono molti altri (open source) che possono sostituirli.

Conclusioni

Abbiamo visto che ci sono molti servizî alternativi che possiamo usare per non farci tracciare, ma comunque rimangono molti servizî non sostituibili. L’importante è essere consapevoli che tutto ciò che affidiamo a internet non è più nostro e di conseguenza dobbiamo fare più attenzione a ciò che si fa passare attraverso i nostri telefoni e i nostri computer!

- Programma che permette di navigare su internet, i più famosi sono Mozilla Firefox, Google Chrome, Apple Safari, Opera, Microsoft Edge, Internet Explorer, … Da non confondere coi motori di ricerca (Google, Bing, Virgilio, Yahoo!, Ask, …) che invece permettono di cercare le pagine su internet grazie a delle parole chiave

- Nel linguaggio comune si usa la parola hacker, in realtà la parola giusta sarebbe cracker perché sebbene entrambi violino alcune protezioni di sicurezza, un cracker lo fa per creare un danno mentre un hacker lo fa per trovare una falla da sistemare.

- Questo perché WhatsApp è closed-source, se fosse open-source sarebbe facilmente verificabile

- Finestre che compaiono automaticamente durante la navigazione, solitamente contenenti pubblicità.

- Il sistema operativo fa funzionare il computer e permette l’esecuzione di programmi e applicazioni, i più conosciuti sono Windows, OS X (detto Mac), Linux, Android, iOs, Windows Phone, …

- Il file manager è un’applicazione che permette di vedere i file che sono presenti nel computer o nel telefono, solitamente ha come icona una cartella

- In questo caso per feed si intende un elenco di post/tweet/messaggi

- I sistemi live sono sistemi operativi (solitamente basati su Linux) che possono essere avviati senza essere installati, pertanto ogni volta che vengono avviati ripristinano le impostazioni di fabbrica, ideali nel caso si voglia risultare più anonimi

- Dei programmi open source viene rilasciato il codice sorgente, ovvero quel codice che permette di vedere com’è fatto e di modificare il programma

- WhatsApp ha dichiarato che le chat funzionano con criptazione End-to-End, ovvero che i messaggi dovrebbero andare dal tuo telefono a quello del telefono del destinatario criptate, ma comunque passando per il loro server (se fate una prova vedete che se il destinatario ha il telefono spento e voi li mandate un messaggio, poi voi spegnete il vostro e accendete l’altro magicamente il messaggio arriverà anche se i telefoni non sono mai state accessi insieme, cosa che non succede ad esempio con le chat segrete di Telegram che andando direttamente al telefono destinatario non si fermano su un server). Nulla vieta che WhatsApp si tenga sui loro server anche le chiave per leggere i messaggi.

- Tutti i dati che viaggiano sulla rete vengono suddivisi in piccoli pezzi detti pacchetti

- “cuore” del sistema operativo

- Il kernel Linux si basa su Unix, come Mac OS X (Darwin); mentre il kernel di Windows è Windows NT

- distro è un inglesismo per dire distribuzione, ovvero una “versione” di Linux